随着世界越来越依赖科技, 网络空间的攻击面不断扩大. 网络威胁变得越来越复杂, posing significant risk to individuals, organizations and governments alike. 有必要研究当今澳门赌场官方下载面临的主要网络威胁,并考虑可以采取哪些预防措施来保护数字资产和隐私.

Social Engineering

Unlike traditional hacking techniques, 社会工程的重点是通过利用心理学和解读人类的互动模式来提取信息. 网络犯罪分子操纵人们的心理,鼓励人们分享机密信息. 这可能包括窃取登录凭证或银行详细信息, 或者在不知不觉中安装恶意软件. 这些恶意的网络攻击者使用社会工程作为绕过技术防御的策略. 例如, 攻击者可以在电话中冒充银行代表,诱骗受害者分享个人信息,并利用这些信息未经授权访问他们的银行账户.

防御社会工程需要多层方法,包括技术解决方案的组合, 稳健的策略和用户意识培训. 可以帮助防御社会工程的几种技术解决方案是多因素身份验证(MFA), endpoint protection, email and web filtering, 入侵检测和防御系统(IDPS).

还应该有适当的策略来处理诸如访问控制之类的领域, data classification, data labelling and handling, incident response planning, 社交媒体使用和密码最佳实践.

防御社会工程需要多层方法,包括技术解决方案的组合, 稳健的策略和用户意识培训.

除了, 员工应该接受如何识别网络钓鱼邮件的培训, 可疑的电话或其他途径被攻击者用来操纵他们. 员工应该了解最新的威胁和保持安全的最佳做法. 一支消息灵通、有安全意识的工作队伍是任何成功防御战略的关键组成部分.

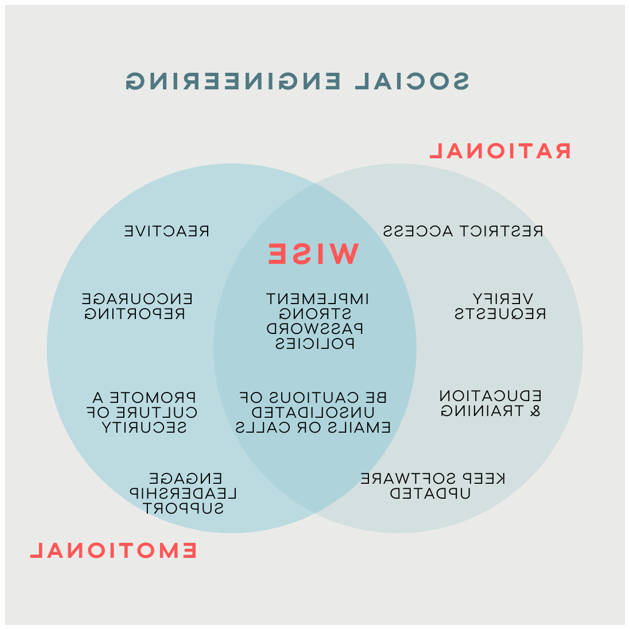

组织可以采用几种行为和态度来防止社会工程机制(图1).

图1 -社会工程:理性、明智、感性

通过将以下3种策略与积极主动的安全意识相结合, 组织可以创建更强大的防御社会工程攻击,并更好地保护其宝贵的资产和数据:

- Rational measures

- Restrict access. 限制访问可确保只有授权人员才能访问敏感信息. 这减少了攻击者渗透组织的机会.

- Verify requests. Verifying requests, 特别是那些涉及金融交易或访问敏感数据的, 帮助确认请求者的合法性.

- Offer education and training. 定期对员工进行社会工程策略和安全最佳实践方面的澳门赌场官方软件,提高他们的意识,使他们能够识别和抵制操纵企图.

- Keep software updated. 定期更新软件和安全补丁可以最大限度地减少攻击者可能利用的漏洞.

- Best practices

- Implement strong password policies. Enforcing strong password policies, 例如要求使用复杂的密码和定期修改密码, 增加额外的安全层,防止未经授权的访问.

- 小心不请自来的电子邮件或电话. 在处理不请自来的电子邮件或电话时要提高警惕,这有助于员工避免落入网络钓鱼计划和其他欺骗手段的圈套.

- Emotional resilience

- 反应迅速. 对安全事件的快速响应可以最大限度地减少损失并防止进一步的危害. 组织应该有适当的事件响应计划.

- Encourage reporting. 创建一种鼓励员工报告可疑活动或潜在安全漏洞的文化,确保及时识别和解决威胁.

- Promote a culture of security. 当安全在组织文化中根深蒂固时, 员工更有可能在日常活动中优先考虑它.

- 参与 leadership to gain support. 获得领导的支持提供了必要的资源,并为整个组织树立了榜样, reinforcing the importance of security.

将这些策略结合起来意味着组织不仅要采取适当的预防措施, 还要创造一个反应灵敏、有弹性的安全环境. 这种全面的方法帮助他们领先于不断发展的社会工程策略, protect their valuable assets and data, 并减少安全漏洞的潜在影响. 在本质上, 它将安全从一套简单的规则和指导方针转变为一种主动和自适应的防御机制.

Third-Party Exposure

随着组织越来越多地依赖第三方关系来处理其业务的各个方面, 使用第三方的相关风险已经变得更加明显,需要解决这一问题. 今天,每个澳门赌场官方下载都应该非常关注第三方风险的危险. 然而,有有效的方法来降低风险和维护组织利益.

当任何组织选择外包其服务或使用第三方提供的软件时, 他们自己也不太可能经历风险. 当组织与外部供应商合作时,潜在的风险因素和漏洞仍然存在, 供应商, contractors or partners. 例如, 考虑将其医疗账单服务外包给第三方的医疗保健提供商. 由于第三方计费组织松散的安全实践, patient medical records are compromised, 导致数据泄露,并对医疗保健提供商造成潜在的法律和声誉影响.

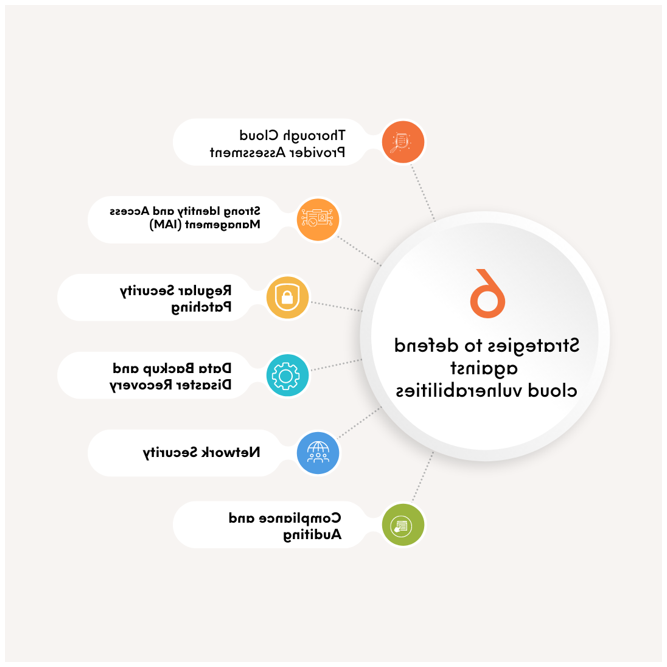

幸运的是,澳门赌场官方下载可以采用几种策略来减轻第三方风险(图2).

图2增强第三方安全的关键策略

防范第三方暴露涉及实现全面的风险管理策略,以减轻潜在风险并保护组织及其客户. 通过采取以下积极措施, 组织可以显著降低第三方暴露的风险,并建立强大的防御机制,抵御来自第三方供应商的潜在安全漏洞:

- Conduct thorough vendor assessments. 在建立任何业务关系之前, 对所有第三方供应商进行详尽的安全评估和尽职调查. 评估通常包括仔细检查供应商的安全策略, practices and track record. 这可能还包括审查其网络安全基础设施, 数据保护措施和遵守相关行业法规. By conducting this assessment, 组织可以识别与供应商相关的潜在安全风险,并就是否与他们合作做出明智的决定. 它有助于防止与可能构成安全威胁的供应商合作.

- 在合同中包含安全需求. 确保在与第三方供应商签订的合同和服务水平协议(sla)中明确列出安全需求. 这些需求应该概述供应商所期望的安全措施, such as encryption protocols, access controls, regular security audits, 并符合特定的安全标准或法规. 在合同中包含安全需求有助于建立一个法律框架,使供应商对维护一定级别的安全性负责. 它在违约情况下提供追索权,并对疏忽起到威慑作用. 这些sla应该指定谁负责安全的哪些方面, how data breaches will be addressed, 以及发生安全事件的后果或赔偿.

- Create incident response plans. 制定并持续更新事件响应计划,描述组织和第三方供应商将如何响应安全事件. 事件响应计划概述了当发生安全事件时应采取的步骤. 它们包括识别、控制、减轻和从违规中恢复的程序. 这些计划应该包括组织和第三方供应商. 事件响应计划确保对安全事件作出协调和有组织的响应, minimizing damage and downtime. 它们还促进了组织与其供应商之间的透明度和协作, 促进统一的安全措施.

Cloud Vulnerabilities

云服务提供商(csp)通过提供加密,在安全基础设施上投入了大量资金, 分布式拒绝服务(DDoS)保护, identity management services, compliance certifications, 漏洞扫描和事件响应工具, 和更多的. 云服务提供商还使用自动化和机器学习(ML)来检测威胁,并为客户提供维护安全云环境的工具和资源, 使云平台通常比许多组织的传统内部部署系统更安全. 然而,必须认识到,没有任何系统能够完全免受风险的影响.

云漏洞是指与云计算环境相关的安全弱点和风险因素. 虽然云服务提供了许多好处, 它们也带来了独特的安全挑战,包括潜在的数据泄露, 不安全的应用程序编程接口或数据存储, account hijacking 和更多的. 例如, 如果不能及时对基于云的应用程序和基础设施应用安全更新和补丁,就会暴露漏洞,攻击者可以利用这些漏洞获得未经授权的访问或破坏数据. 幸运的是, 建立有效的云安全防御有几个基本策略(图3).

Figure 3—Cloud Defense Strategies

以下是6种防御云漏洞的推荐策略:

- 进行彻底的云提供商评估. 在将数据和应用程序委托给云提供商之前, 对他们安全措施的全面评估, infrastructure, and track record is essential. 这可确保云合作伙伴符合安全标准,并降低漏洞风险.

- 利用身份和访问管理系统. IAM系统使组织能够控制和管理用户对云资源的访问, 确保只有经过授权的个人才能访问关键数据和服务. IAM还允许执行安全策略,包括MFA.

- Deliver security patches regularly. 云提供商定期发布安全更新和补丁,以解决已知的漏洞. 及时应用这些补丁对于关闭安全漏洞和防止漏洞利用至关重要.

- 创建数据备份和灾难恢复计划. 包括网络攻击在内的各种因素都可能导致数据丢失或系统停机, hardware failures or natural disasters. 实施健壮的数据备份和灾难恢复计划可确保数据弹性和业务连续性.

- Bolster network security. 保护云环境中的网络基础设施对于保护传输中的数据和确保资源隔离至关重要. 这包括实现防火墙、入侵检测系统和加密.

- Prioritize compliance and audit. 遵守行业法规和标准对于数据保护至关重要, 降低风险和维护客户信任. 定期审核确保遵守这些标准,并帮助确定需要改进的地方.

防御云漏洞对于保护敏感数据至关重要, ensuring compliance with regulations, 保持业务连续性,维护客户和合作伙伴的信任. By prioritizing 云安全, 组织可以降低网络事件的风险,并在日益数字化和互联的世界中维护其声誉.

Ransomware

勒索软件是一种恶意软件.e., 恶意软件)旨在加密或阻止访问受害者的文件或计算机系统,直到向攻击者支付赎金. 近年来,勒索软件已成为最常见的网络攻击形式之一. 2021年的平均赎金要求为5美元.300万年.1

勒索软件攻击会对个人和组织造成重大破坏. They can lead to data loss, 停机和支付赎金造成的经济损失, 声誉受损以及法律和监管后果. 例如, 受到网络攻击的电子商务零售商可能会失去处理订单的能力,并可能遭受巨大的经济损失. 澳门赌场官方下载可能被迫支付赎金以重新获得对其数据的访问权. 与此同时,当系统关闭时,由于业务中断往往会造成收入损失.

Thus, prevention is crucial. 从勒索软件攻击中恢复可能是具有挑战性和昂贵的,但使用正确的策略(图4), it is possible.

图4防范勒索软件攻击

有7种策略可用于防御勒索软件攻击:

- Save data backups regularly. 习惯性地备份数据是抵御勒索软件最有效的防御手段之一. 如果数据被勒索软件泄露或加密, 拥有最新的备份可以确保在不支付赎金的情况下恢复关键信息.

- 实施有效的端点保护措施. 勒索软件通常以个人终端为目标,比如电脑和移动设备. Strong endpoint protection solutions, 包括杀毒软件和高级威胁检测, 可以帮助防止勒索软件站稳脚跟吗.

- Enable firewalls. 防火墙是网络和潜在威胁(包括勒索软件)之间的屏障. 配置和启用防火墙可以帮助阻止恶意流量并防止勒索软件渗透系统.

- Utilize network segmentation. 将网络分割成孤立的区域可以限制勒索软件在组织内的横向移动. 即使勒索病毒感染了网络的一部分, with network segmentation, 它不太可能扩散到其他部分.

- Employ email and web filters. 许多勒索软件攻击是从网络钓鱼邮件或恶意网站开始的. 电子邮件和网页过滤解决方案可以阻止可疑的电子邮件和网页内容, 降低用户无意中下载勒索软件的风险.

- 消息灵通. 勒索软件威胁不断演变. 随时了解最新的勒索软件, 战术和漏洞对于主动防御至关重要.

- Conduct regular security audits. 定期进行安全审计有助于识别组织安全状态中的漏洞和弱点. 它使从业者能够在问题被勒索软件利用之前解决问题.

通过实施这7项措施和保持安全意识的文化, 可以显著降低成为勒索软件受害者的风险,并增强组织应对网络威胁的弹性.

Attacks on IoT Devices

物联网(Internet of Things, IoT)是指日常物理设备和物体与互联网的互联, 使他们能够收集和交换数据. These connected devices, 通常配备传感器和处理器, 可以在不需要人工干预的情况下相互通信并与中央系统通信吗.

物联网设备由于安全措施薄弱,容易受到网络犯罪的攻击, 设备的激增增加了攻击面, 形成僵尸网络进行大规模攻击, 缺乏更新和潜在的勒索软件攻击, among other factors.

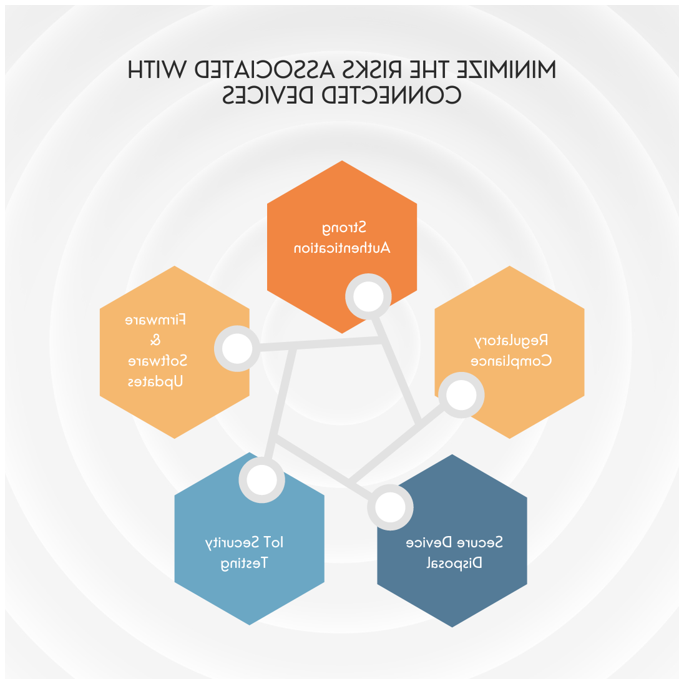

Collaboration among stakeholders, 遵守安全最佳实践并持续意识到不断变化的威胁,可以帮助降低物联网生态系统中与网络犯罪相关的风险(图5).

图5物联网设备安全策略

在当今的数字和互联环境中,有5种有效的策略可以保护组织物联网设备:

- 遵循严格的身份验证协议. 确保只有经过授权的用户和设备才能访问连接的设备是安全的基础. Strong authentication mechanisms, such as passwords, 生物识别技术, 或MFA, help prevent unauthorized access.

- 及时更新固件和软件. 定期更新和修补程序对于解决连接设备中的已知漏洞至关重要. 过时的固件和软件很容易成为攻击者的目标.

- Conduct IoT security testing. Conduct penetration testing, 通过漏洞扫描和安全评估对设备的安全性进行评估. 及时处理确定的问题并迭代地测试安全性.

- Dispose of devices securely. 处理或停用连接设备时, 数据必须安全擦除,以防止未经授权访问敏感信息.

- Adhere to regulatory compliance mandates. 确保所连接的设备符合相关法规和标准,以满足安全与隐私要求. 不遵守规定可能导致法律和经济后果.

By adopting these proactive measures, 组织可以加强其物联网安全态势,并最大限度地降低与连接设备相关的风险. 这使组织能够保护敏感数据并维护其网络的完整性.

结论

防御网络威胁是一个关键且持续的过程,需要采取积极主动和多方面的方法. Social engineering, third-party exposure, cloud vulnerabilities, ransomware, 和物联网是组织应该关注的主要威胁,以保护他们的数据, 系统, and reputations. 如果处理不当,这些威胁可能会给组织造成重大损害或损失. 像这样, 组织应该投资安全意识项目, third-party management, 云安全, backup and recovery, 以及物联网安全,以帮助预防和减轻风险.

另外, 与信誉良好的安全合作伙伴合作, 随时了解最新的威胁,不断重新评估和改进安全实践对于有效降低网络风险至关重要. 通过优先考虑网络安全并培养安全意识文化, 组织可以降低成功网络攻击的可能性,确保更有弹性和安全的数字环境.

尾注

1 Panda Security, “2023年勒索软件统计数据对安全至关重要,” 24 January 2023

阿帕纳阿加瓦尔, CISM, CEH, ECSP .网

Is chief technology officer at Ducara, 一家领先的网络安全公司,为组织提供端到端解决方案. 她在网络安全领域有超过10年的经验. 专注于保护澳门赌场官方下载免受数字威胁, Agarwal专注于提供满足每个客户独特需求的定制解决方案, 无论是通过脆弱性评估, 渗透测试或数据隐私管理. 她也是ISACA新德里分会(印度)的成员。. With a background in IT governance, risk management, 和安全, Agarwal精通最新的行业最佳实践和法规. 她对框架的广泛了解使她能够为客户提供实现合规性和维护安全数字环境所需的指导和支持.